(2021.01.28)

|

이용한 도구

FTK Imager DB Broswer SQLite NTFS Log Tracker

|

N0Named Wargame - [B] 유출된 자료 거래 사건[2]

FTK Imager 로 열어준다.

문제를 다시 읽어보면서 힌트가 될만한 말들을 살펴보았다.

(파일을 입수한 경로를 찾아보면 찾기 편할 수도?)

라는 말이 힌트가 될 만한 듯하다.

(3주차 교육에서 공부했던 windows event log를 이용해야하나 싶어서

많은 폴더를 뒤져보면서 eventviewer 로 열 수 있도록 파일을 찾고 열어보았지만 소득이 없었음...)

파일을 입수한 경로를 생각해보니 인터넷사이트에서 입수했을 것으로 예상된다.

Partition2 > NONAME > root > Users > nonamed > AppData > Local > Application Data > Google > User Data > Default > History

이 도구를 이용해서 추출한 history 파일을 봤다.

다운받고 USB로 옮겼을 듯한 의심스러운 파일들을 찾아보면 되는데

Confidential_Doc.hwp 파일이랑 다운로드.jpg 파일이 의심스럽다.

URL 도 살펴보니까

구글계정 만들고 메일이용하고, 구글지도 검색하고 여러가지 검색하고 한글과 컴퓨터 다운받고 USB 컨트롤러 드라이버 설치? 알아보고 등등 다양한 걸 했다....

그리고 중간에 Confidential_Doc.hwp 를 구글 드라이브에서 무언가를 한 흔적이 보인다.

근데 다운로드되어있는걸 찾을 수가 없다.

삭제한 것으로 보인다.

NTFS Log Tracker 로 삭제된 파일을 파싱하기 위해서는

$LogFile, $UsnJrnl:$j, $MFT 파일이 필요하다.

/[root]/$LogFile

/[root]/$MFT

/[root]/$Extend/$UsnJrnl:$J

FTK Imager 에서 찾아서 다 export 해준다

NTFS Log Tracker 에 세개의 파일을 모두 넣어준다.

Parse 눌러주고

이름과 경로 설정해주고 Start 눌러준다.

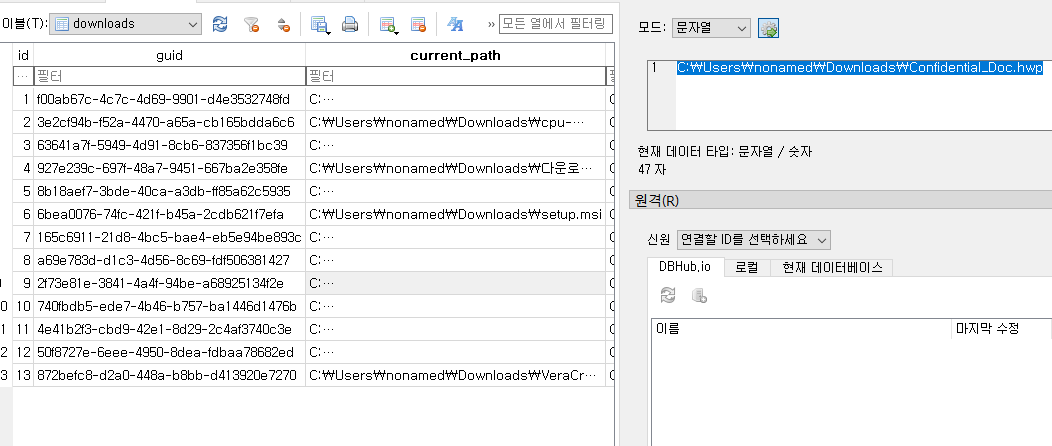

만들어진 파일을 다시 DB broswer for SQLite 에 넣어준다.

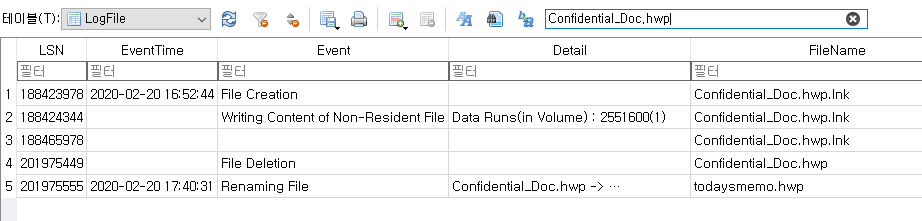

Confidential_Doc.hwp 에서 todaysmemo.hwp 로 이름이 바뀐 것을 볼 수 있다.

이름이 바뀐 시각은 2020-02-20 17:40:31 인 것도 확인할 수 있다.

| flag : NND{변경전 파일명_변경후 파일명_이름 변경 시각} 이름 변경 시각 포맷 : 월일.시:분:초 ex)1월1일 13시 01분 01초인 경우 0101.13:01:01 KST 기준입니다. |

플래그 형식대로 적어주면

NND{Confidential_Doc.hwp_todaysmemo.hwp_0220.17:40:31} 가 답이 된다!!!!!

'Write Up > N0Named Wargame' 카테고리의 다른 글

| [포렌식] N0Named Wargame - [B] 유출된 자료 거래 사건[4] (0) | 2021.01.29 |

|---|---|

| [포렌식] N0Named Wargame - [B] 유출된 자료 거래 사건[3] (0) | 2021.01.29 |

| [포렌식] N0Named Wargame - [C] 우리의 추억들 (0) | 2021.01.27 |

| [포렌식] N0Named Wargame - inject (0) | 2021.01.21 |

| [포렌식] N0Named Wargame - [A] 입사테스트 [2] (0) | 2021.01.07 |